只是搬运,未证实。

简单的来说,就是看看自己手机信任凭据里,有没有多出来你不认识的用户证书。

via:https://t.me/appshub_channel/145

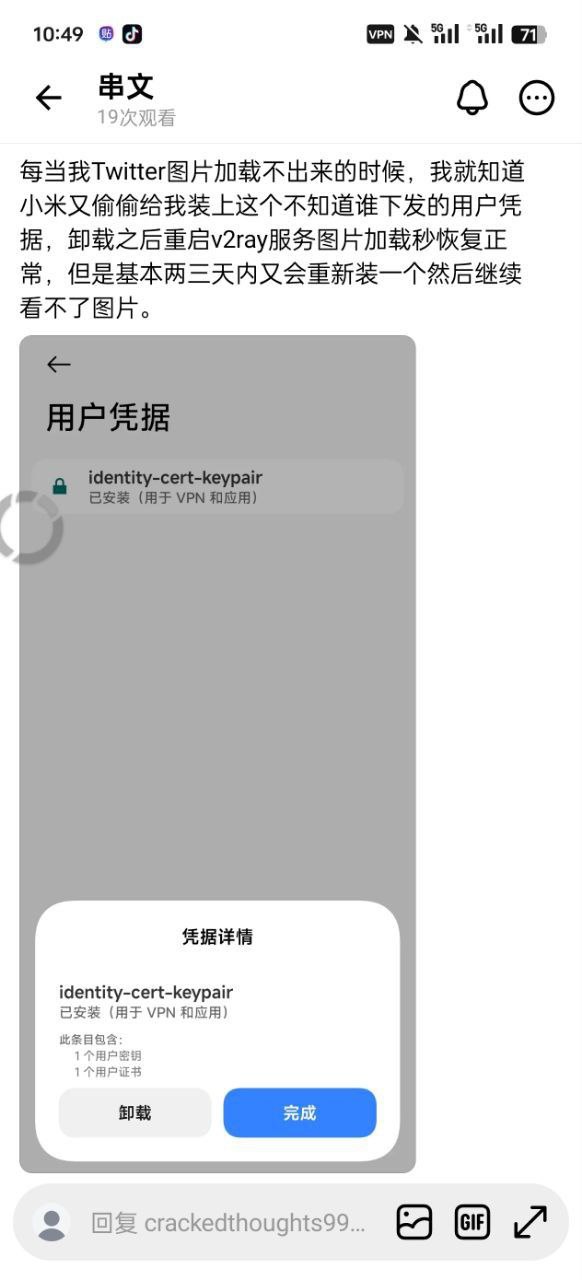

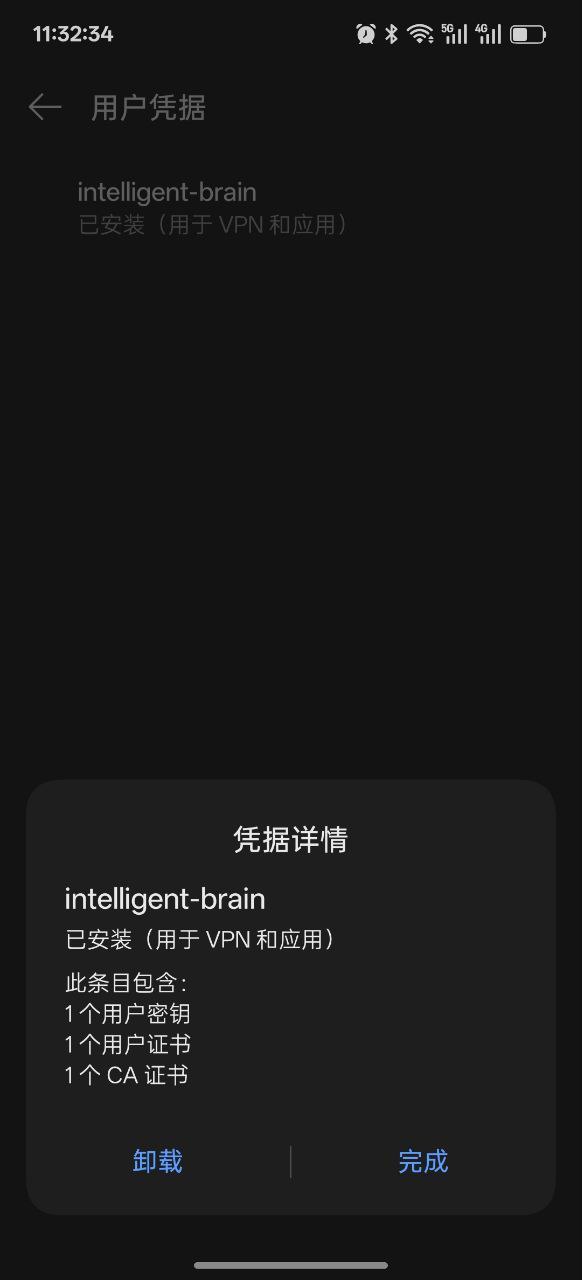

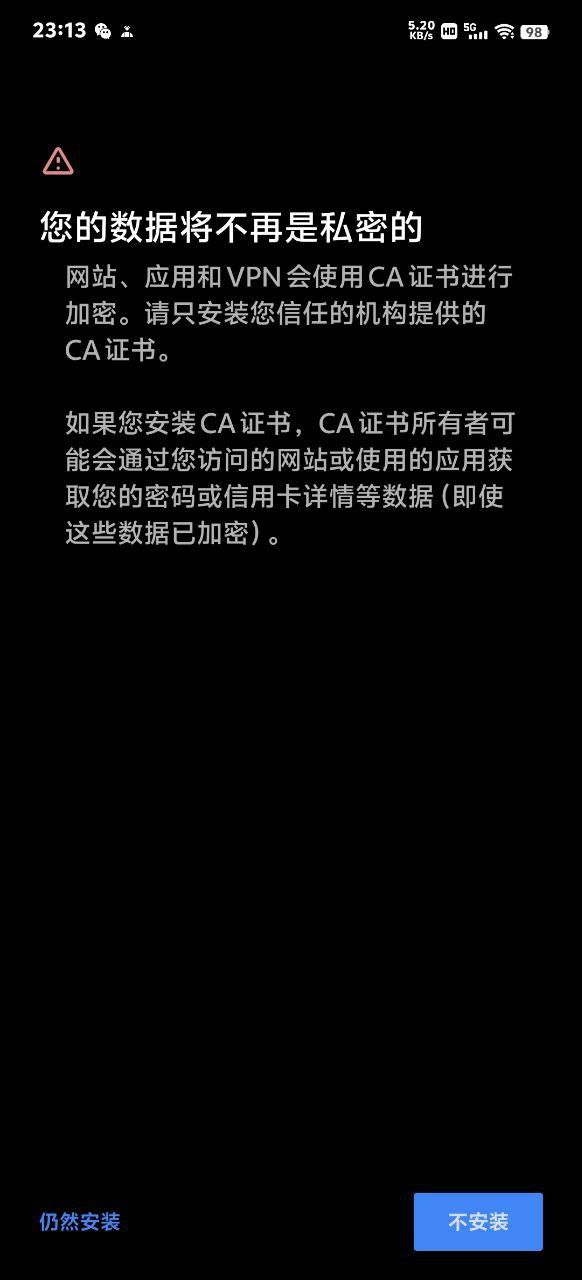

起因源于群友转发的一张 Twitter 截图(图 1),大意是:小米手机可能会在用户不知情的情况下远程安装本地 CA 证书,并影响 Twitter 的正常使用。出于好奇,我检查了自己的手机,结果发现系统中确实存在一个明确标注“用于 V PN 和应用”的CA证书。瞬间警惕,正常情况下,厂商能够收集到的系统层信息,通常也就是应用列表、输入法相关数据,但一旦设备信任的本地 CA 证书,风险等级是完全不同的。

用一句话概括就是:他完全有能力知道你在访问什么数据。

在我V PN 服务(Mihomo 客户端)正常开启的情况下:删除这个CA 证书,V PN 会立刻断网,在杀掉应用并重新启动后才能恢复。客户端是我自己编译的LiClash,本身不会也不需要安装任何证书,也就是说这个证书是系统本身在我毫不知情的情况下安装的。

在没有Root 环境 下,我没办法直接查看证书链和其他信息,所以也无法 100% 断定这个证书的真实目的,但是这个现象本身非常可疑。

其他相关

1. Android 在多年前的大版本(大概是安卓7.1)就对证书信任机制做过重要调整:App 默认只信任系统 CA,不再自动信任用户安装的 CA,关键这是针对AOSP和类原生安卓的,国内的各类定制UI/ROM,在技术上完全有能力也有动机(例如:反诈/风控/GOV要求)去绕过这个信任模型

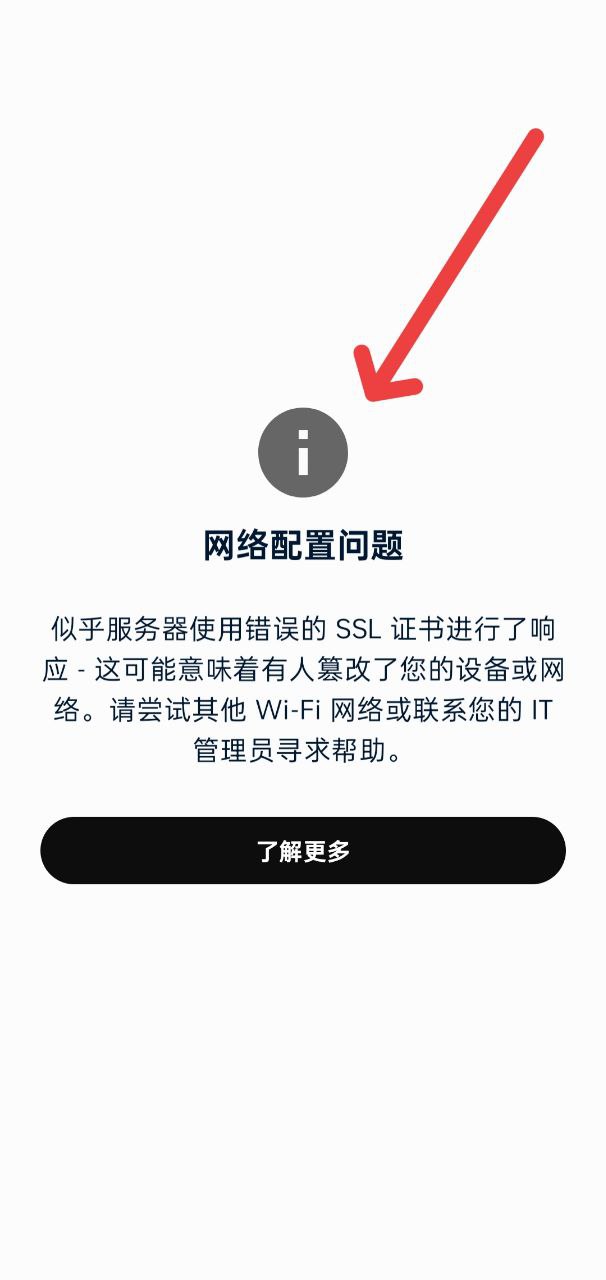

2. ChatGPT安卓客户端的异常表现,在此之前我使用 ChatGPT安卓客户端时,经常会遇到 SSL 证书或配置相关的错误提示(图 6)。起初我一直怀疑是节点质量和UDP/QUIC相关问题,也多次修改配置和切换节点,但始终无法彻底解决。但是结合这个本地 CA 证书(图 2),我个人觉得:

这更像是客户端遭遇了系统层面的网络干预,而不是单纯的网络质量问题。ChatGPT 客户端在 TLS 校验方面明显比浏览器更严格,所以更具有参考价值。在我删除这个CA 证书后的24小时内,经过多次验证,客户端非常稳定,没再出现类似问题。

因为样本数量和测试时间有限,这个结论只能称作现象。目前不能直接断定说CA证书已经用于监控用户,但是结合以上,有理由相信:这不是阴谋论,最后希望对Android系统安全/证书/TLS有经验的同学能够有更多发现和补充!

上一篇:

AI 比基尼图片生成器,自定义款式下一篇:

反重力 自动 accept 接受允许允许扩展